I. Introduction▲

À l'heure actuelle, il existe de nombreuses sociétés qui permettent de traiter avec un professionnel afin de répondre à une intrusion dans un système. Cet expert va, par le biais de ses compétences pouvoir analyser le système, collecter et sauvegarder tous renseignements qui serviront par la suite comme éléments de preuve devant la justice.

Dans le milieu du computer forensic, il existe deux grosses sociétés qui se sont implantées dont AccessData, qui a produit le logiciel Forensic Toolkit, et la société Guidance avec le logiciel Encase Field Intelligence Model.

Cependant ces deux logiciels sont extrêmement chers (compter plus de 3 à 4 000 euros chaque logiciel) et ils sont principalement destinés aux forces de l'ordre ou à tout autre organisme de lutte anticybercriminalité et sont accrédités par le Gouvernement.

Lorsque l'intrusion informatique touche les petites et moyennes entreprises, il est généralement difficile pour des raisons financières de faire appel à ces logiciels, surtout si les pertes éventuelles sont inférieures au prix de l'investigation. Néanmoins, les petites entreprises ainsi que les utilisateurs victimes de tels méfaits, peuvent se tourner vers des solutions open source qui offrent un panel d'outils nécessaires dans l'investigation forensic.

Pour cela, la société e-fense a développé le logiciel Helix qui est capable de répondre à de tels besoins. Il est à noter que ce système est de plus en plus utilisé dans les centres de formation spécialisés (e-fense Training, C.H.F.I, SANS 508, etc.).

II. La prise en main▲

Comme énoncé plus haut, Helix est un ensemble d'outils spécialisés dans l'investigation forensic et, de ce fait, il permet de mener à bien des enquêtes liées à la criminalité informatique. L'avantage majeur de ce produit est qu'il est entièrement gratuit (sauf pour les versions « pro » et « entreprise », car il utilise une licence EULA).

Certes, les outils commerciaux distribués par AccessData et Guidance présentent des outils plus pointus, mais le recours à Helix permet de réduire considérablement les coûts d'une investigation.

Concernant la configuration matérielle nécessaire, cette distribution peut être utilisée en mode console avec un processeur x86 et 48 Mo de mémoire. Pour ce qui est du mode graphique, l'interface bureautique XFCE fournie avec Helix a besoin au minimum d'un processeur Pentium et 128 Mo de RAM.

Enfin, le recours au live CD fonctionne sans aucun souci avec un processeur Pentium II 300 MHz et 256 Mo de RAM. Bien entendu, le système est capable de reconnaître bon nombre de supports externes qui composent un ordinateur.

Il est à noter que la suite d'outils Helix 1.9 est basée sous Ubuntu et qu'elle peut être installée sur le disque dur grâce au script knx2hd, mais que l'utilisation du live CD lors d'une investigation est plus que recommandée..

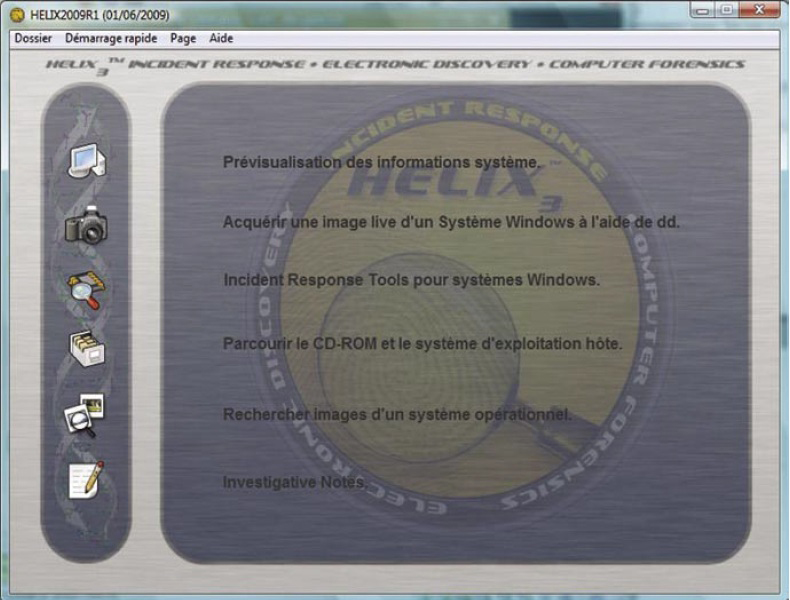

Outre le recours au live CD, l'une des forces principales de Helix est qu'il peut être lancé depuis une session Windows. En effet, une fois le CD inséré dans le lecteur, la suite Helix s'exécute avec une fenêtre d'alerte qu'il faut avant tout accepter. Une fois que vous avez sélectionné votre langage et approuvé les termes, une nouvelle fenêtre s'affiche avec les outils prêts à l'emploi, comme le montre la figure 1.

Cette première utilisation permet entre autres de diagnostiquer les premières pistes suite au passage d'un pirate, grâce à des outils comme WinAudit qui permet de regrouper toutes les caractéristiques de l'ordinateur, Wimen qui permet d'acquérir une image de la mémoire RAM, ou encore divers outils allant de la récupération de données volatiles (Nigilant32) aux mots de passe (Mail Password Viewer, Network Password Viewer, etc.), ainsi que des programmes pouvant rechercher dans la base de registre toutes traces de modifications (Registre Viewer). Une fois les premières pistes repérées, il faut redémarrer l'ordinateur pour pouvoir utiliser le live CD et ainsi continuer l'investigation.

Comme énoncé plus haut, Helix offre de nombreux outils d'enquête, notamment avec des programmes tels que Sleuth Kit avec Autopsie (figure 2) ou encore LinEn.

Outre cela, le système contient des outils d'analyse spécifiques à Windows dont Regviewer ainsi que d'autres utilitaires pouvant s'adapter aussi à Linux, par exemple des logiciels antivirus ou antirootkit. Afin de pouvoir analyser le contenu du disque, dans l'espoir de pouvoir trouver des pistes et sans pour autant le modifier, Helix possède des utilitaires pouvant analyser l'image d'un disque.

Concernant l'acquisition d'une image média, il est possible de l'extraire à distance. Ce qui dans certains cas peut être intéressant, car si le système attaqué contient un programme malveillant, cela peut éviter toute intervention de celui-ci. Pour réaliser une image du disque, l'utilisateur peut tirer profit de la puissance de certains outils, dont :

-Adepto, qui est un outil permettant d'obtenir assez rapidement une image conforme au disque, tout en « capturant » les éventuelles erreurs de système ainsi que les fichiers corrompus (figure 3).

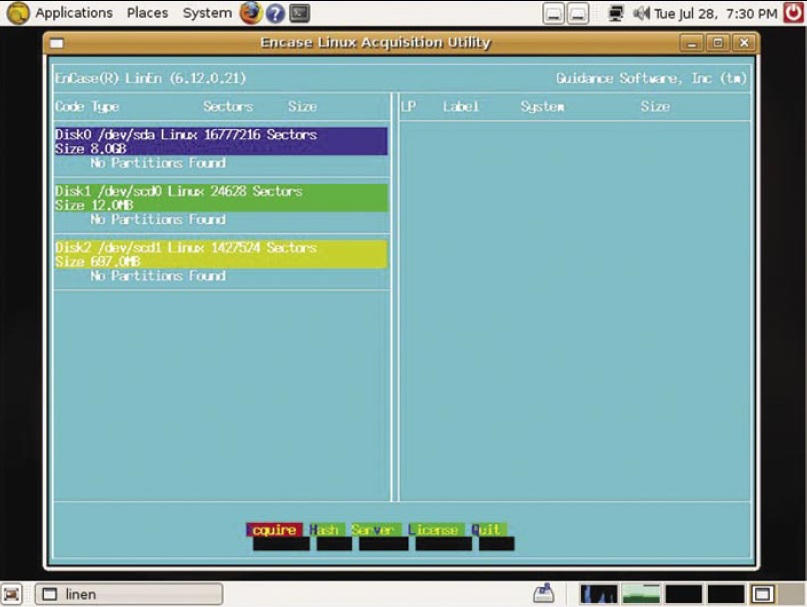

-LinEn, est un outil développé par la société Guidance Software (cette même société qui a développé le logiciel Encase) et qui permet d'obtenir au même titre qu'Adepto, une image du disque dur (figure 4).

Une fois l'image du disque acquise, l'analyse de son contenu peut commencer en recherchant toute(s) trace(s) de l'intrusion, tous les fichiers cachés, ainsi que les moindres détails qui pourraient influencer les recherches. L'analyse des logs (ce que nous verrons plus loin) a également son importance, car cela permet d'obtenir le maximum d'informations sur le type d'attaque ainsi que sur les méthodes employées. Toutes ces traces peuvent mener à l'origine de l'attaque.

Dans le même ordre d'idée, le logiciel Retriever permet de rechercher les fichiers les plus couramment utilisés, tels que les images, les vidéos, les documents textes, ainsi que les mails.

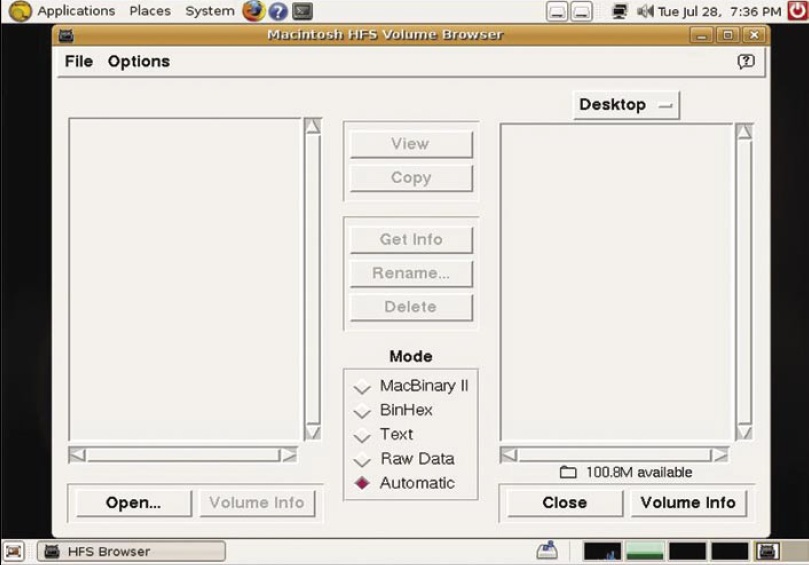

Outre le fait de pouvoir analyser les systèmes Linux et Windows, Helix possède un outil nommé Macinthos HFS permettant d'analyser le système Mac (Figure 5).

Enfin, le logiciel Registry Viewer permet de consulter la base de registre du système Windows et le logiciel Bless Hex Editor est un logiciel Hexadécimal permettant une analyse plus approfondie du système.

III. L'investigation en elle-mĂŞme▲

Toute investigation nécessite de prendre des précautions en matière de manipulation et de choix des outils. Lors de la collecte de preuves, il ne faut pas laisser le moindre indice suspect de côté, car cela peut renseigner sur les méthodes utilisées par le pirate (était-il pressé ?, quels outils a-t-il utilisés ?, l'attaque venait-elle de l'intérieur ou de l'extérieur ?, etc.).

L'investigation en elle même, se déroule en quatre étapes :

_ l'identification ;

_ la collecte de données ;

_ l'analyse ;

_ le bilan.

IV. Inspection du disque et des connexions▲

Avant tout, il est primordial de savoir sur quel système l'investigation a lieu, sur quel type de disque (FAT, NTFS, ufs, ffs, ext2/ext3, reiserfs, etc.) ainsi que la taille de la partition. Ces renseignements serviront par la suite à collecter au mieux les informations présentes sur le média. Il n'est pas sans rappeler qu'avant toute chose, il est judicieux de faire une copie du disque et de le garder sur un autre support amovible (disque dur externe, clé USB, etc.).

Pour mener à bien cette enquête, il nécessaire de procéder a l'analyse du contenu du disque et du réseau avec des commandes spécifiques qui sont les suivantes :

Commande permettant de copier un disque

_ effectuer une copie sur un média annexe, afin de l'analyser plus tard avec Adepto: cp-rp répertoire_source ;

_ effectuer une copie à distance à l'aide de netcat (il est à noter que ce procédé est aussi réalisable avec la suite de logiciels sous Windows): nc -p 1234 -l > Dossier_Cible ;

_ effectuer une copie de la partition: dd if =/dev/disque_source = /dev/disque _cible ;

_ effectuer une recherche de toutes les opérations contenues dans la mémoire: dd if =/dev/mem of =fichier_mémoire ;

Informations sur les adresses et les processus

_ lister la gestion des adresses dans les processus mémoires: ps -ealf ;

_ lister les bibliothèques de processus: ltrace-p [pid] ;

_ lister les processus en cours d'exécution: ps -aux ps -auexww ;

_ afficher les appels système: strace-p [pid] ;

Informations sur le réseau

_ trouver diverses informations concernant les connexions réseau: netstat -a ;

_ lister les ports ouverts: netstat -an ;

_ lister les ports inhabituellement ouverts: netsat -nap, lsof -i ;

_ voir toutes les adresses MAC: arp -a ;

_ capturer le trafic réseau: tcpdump -w ;

_ retracer une adresse IP: traceroute adresse_IP.

Par la suite, il faut lancer une analyse plus approfondie du système, tout en prenant soin de ne plus se trouver connecté au réseau.

V. Inspection du système▲

L'une des règles d'or lors d'une investigation forensic est de ne jamais faire confiance aux programmes qui sont présents sur un système compromis. En effet, un programme d'apparence inoffensif peut très bien cacher un rootkit ou tout autre malware qui aurait pour fonction, une fois exécuté, d'effacer un dossier sensible ou a rendre l'étude forensic impossible.

Pour cela, il est judicieux de lancer le système Helix depuis le Live CD et d'analyser le système compromis de façon annexe (en prenant soin d'avoir auparavant réalisé une copie du disque).

Suite à ces manipulations, il est bon d'examiner les logs, dont certains en particulier :

_ /var/log/messages, est un fichier système qui récupère tout, tel que les messages ainsi que les programmes qui ont été lancés durant une session ;

_ /var/log/secure, contient toutes les informations de connexions ;

_ /var/log/maillog, log contenant les enregistrements du trafic de courrier entrant et sortant ;

_ /var/log/spooler, est un fichier contenant tous les messages d'erreurs des daemons uucp et innd ;

_ /var/log/boot.log, contient tous les messages de démarrage lors du lancement du système.

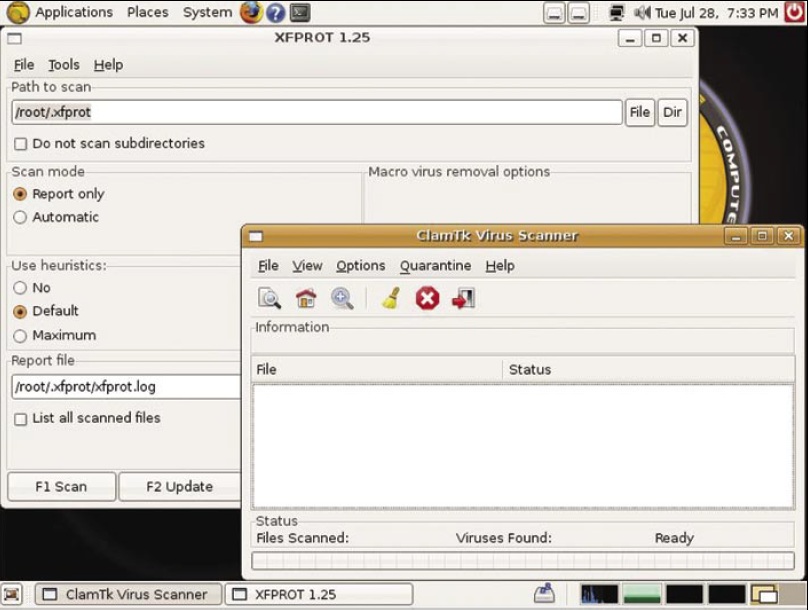

Si l'intrusion est présente sur un autre système, j'invite le lecteur à prendre connaissance de l'encadré suivant. Il faut par la suite continuer l'investigation en lançant des logiciels antivirus et antirookits. On pense alors aux programmes comme ClamTk (version améliorée de ClamAV) et XFPROT, dont l'utilisation est similaire à un antivirus classique (figure 6), ainsi que les antirootkits comme chkrootkit et rkhunter (ne l'ayant pas trouvé dans la distribution, je conseille tout de même de le télécharger pour pouvoir l'utiliser). Pour le lecteur curieux d'en savoir plus sur le fonctionnement de ClamAV, je l'invite à prendre connaissance de l'article de Thomas Kojm paru dans le n°21 de Hakin9.

Néanmoins, il ne faut pas avoir une confiance aveugle dans les résultats des antivirus. En effet, lors de la conférence du Black-hat en 2005, deux Hackers (James Butler et Sherri Sparks) ont présenté le projet Shadow Walker, avec un prototype de rootkit permettant de manipuler directement les pages de la mémoire physique. Ces nouvelles générations de rootkits résident et agissent uniquement dans la mémoire physique et ceci afin d'éviter toutes détections d'antivirus tout en contrant les techniques forensics traditionnelles… Il faut donc rester vigilant, lors de l'investigation d'un disque dur.

VI. Et après ?▲

Suite à une attaque, le nombre de traces laissées par le pirate dépendra de ses compétences en matière de piratage. Ceux qui laissent des traces de leur(s) passage(s) offrent aux spécialistes une mine de renseignements pouvant donner lieu à des arrestations. Pour mener à bien ses recherches, l'expert peut s'aider du logiciel Sleuth Kit avec Autopsie. Il faut aussi porter une attention toute particulière sur les fichiers qui ont été effacés et se demander pourquoi celui-ci et pas un autre (société qui cherche à couler son concurrent, fichier sensible relatif à un groupe ou une personne…tout en les mettant en corrélation avec les événements produits). Toutefois, les pirates qui arrivent à s'introduire dans un système prennent soin de camoufler leur venue ainsi que leur présence en utilisant des backdoors ou des rootkits afin de pouvoir revenir sur le système. Face à cela, l'expert peut étudier le réseau à l'aide du logiciel Wireshark ou Ourmon (s'il soupçonne la présence d'une machine zombie). Une fois toutes les étapes réalisées, il ne reste plus qu'à les porter devant le tribunal. Tout élément d'image d'un disque dur ayant subi un piratage est un élément de preuve devant un tribunal. En effet, les informations contenues dans l'image peuvent renseigner sur la date du piratage, les modifications éventuelles des fichiers, ainsi que les droits auxquels le pirate a eu durant son intrusion dans le système.

VII. Conclusion▲

À travers cet article, nous avons donc vu que la suite Helix présente des outils pouvant mener à bien une étude forensic. Toutefois, cela peut parfois s'avérer (très) difficile si l'on n'est pas expert ou si le pirate a fait en sorte d'effacer correctement toutes les traces de son passage. En matière d'apprentissage en criminologie informatique, cela requiert du temps et de la patience. Bien évidemment dans ce milieu, les personnes qui accréditent les faits sont des experts certifiés, et c'est donc pour cela que faire appel à leurs services permet de gagner un temps précieux si le piratage est porté devant les tribunaux.

VIII. Sur Internet▲

http://www.e-fense.com/products.php - Site officiel de la société e-fense

http://www.accessdata.com - Site officiel de la société AccessData

http://www.guidancesoftware.com - Site officiel de la société Guidance

http://www.forensicswiki.org/wiki/Main_Page - Page Wiki contenant des informations et des outils Open-Source liés à l'investigation forensic

http://www.hsc.fr/ressources/breves/hackresponse.html - très bonne lecture, réalisée par le cabinet de sécurité HSC concernant la réponse à une intrusion

http://www.sans.org/score/checklists/ID_Linux.pdf - Aide-mémoire en réponse à une intrusion sous Linux

http://www.sans.org/score/checklists/ID_Windows.pdf - Aide mémoire en réponse à une intrusion sous Windows

http://www.opensourceforensics.org - Site regroupant de nombreux outils open source pour l'investigation forensic

http://wiki.backtrack-fr.net/index.php/Liste_des_fichiers_logs - Page regroupant tous les logs de chaque système (Red Hat/Mac OSX, Solaris, Debian, Windows, Linux, etc…)

http://www.thetrainingco.com/pdf/Monday/Techno%20Forensics%2020071029%20NDon nelly%20Macintosh%20Imaging.pdf - Compte rendu d'une conférence sur les méthodes forensic sur Mac, Windows et Linux

http://rkhunter.sourceforge.net - Pogramme rkhunter

http://ourmon.sourceforge.net - Projet Ourmon

http://www.informit.com/store/product.aspx?isbn=0321591801 - Practical Intrusion Analysis : Prevention and Detection for the Twenty-First Century, livre traitant de la sécurité et des intrusions dans un réseau

http://www.blackhat.com/presentations/bh-jp-05/bh-jp-05-sparks-butler.pdf - Présentation du projet Shadow Walker lors du Black-hat 2005

IX. Remerciements▲

Je tiens particulièrement à remercier Benj. pour sa relecture attentive.