I. Introduction▲

A l'heure actuelle, un nombre incalculable de données transitent tous les jours sur la toile de l'internet,

données qui sont d'ordre personnels, financières, culturelles, audios et visuel.

Nous autres, utilisateurs du World Wilde Web ou plus communément appelé Internet, nous utilisons ce réseau afin

de communiquer avec nos proches, effectuer des recherches, consulter ses finances, c'est-à-dire pouvoire naviguer

simplement et tranquilement sur le net. Certains individus possèdent des connaissances et un savoir-faire

exceptionnel dans ce milieu.

Ils sont définis comme des Hackers.

(1)

Certains Hackers de philosophie White-hat (c'est à dire ayant le sens de l'éthique) participent à l'élaboration et au perfectionnement de l'utilisation d'Internet, d'autres, les Black-Hat, utilisent leurs connaissances afin d'en tirer un bénéfice financier avec la création de logiciels malveillants (malware en anglais) tels que les virus, les trojans, les vers, etc..... afin de compromettre une ou des entreprises, ou tout simplement de simples internautes. Dés lors, et dans l'optique de pouvoir répondre à ces attaques, les éditeurs d'antivirus n'hésitent pas à livrer bataille aux créateurs de malwares en proposant des solutions de sécurité toujours plus innovantes, à ceux qui veulent se prémunir contre ce type de désagréments. En échange d'une protection optimale et face à la recrudescence de la cybercriminalité, les éditeurs n'hésitent pas à proposer des solutions payantes (compter environs 40 euros pour une solution complète), mais rassurez-vous l'article proposera des outils entièrement gratuit afin de répondre au problème de la sécurité auquel se heurtent bon nombre d'utilisateurs de chez Windows. Outre cela, l'article tentera par la même occasion de montrer certains vecteurs d'attaques, qui ne sont pas forcement lier aux faiblesses du système, mais à l'utilisateur lui même.

II. Les risques▲

II-A. La motivation des black-hats▲

Comme énoncé dans l'introduction, les pirates ont pour motivation deux vecteurs:

-Le premier est indiscutablement celui de l'argent. En effet, il n'est pas rare de trouver des "kits de piratage" afin de pirater des utilisateurs d'un système

bien particulier qui sont liés à une vulnérabilité du moment. A cela on peut citer "le couteau suisse" Mpack, crée par des pirates de L'EST en 2007 et

qui était alors vendu aux alentour de 80 à 500 euros suivant la spécification du produit (Attaque DDOS, Spam, Trojan, Phising etc... ).

Depuis quelques temps, la vente de malwares est devenu pratique courante sur le net, au même titre que celle d'antivirus ou de pare feux, car bon nombre de black-hat

ont compris les bénéfices financiers qu'ils pourraient en tirer en créant des logiciels malveillants afin de satisfaire leur compte en banque ou tout simplement la commande d'un "client".

En effet, cette pratique tend à se populariser, avec des notices d'utilisations accompagnant la version bêta du malware

A cela se rajoute aussi les chantages numérique.

L'exemple suivant est un aperçus de la notice d'utilisation du programme malvaillant Agobot (2), contenant un descriptif des différents prix suivant l'obtention de la version:

[5.3] What's the price for the private version ?

Minimum:

* No updates, but bugfixes if they are requested

* Price: 50$

* Update price: 10$

Standard:

* All updates and new scanners

* Price: 100$

Premium:

* Linux scanners, all updates and new scanners

* Price: 250$

I accept payment through paypal.

I might also be willing to sell/rent/share bots but I don't have a price set,

contact me and we can negotiate one.

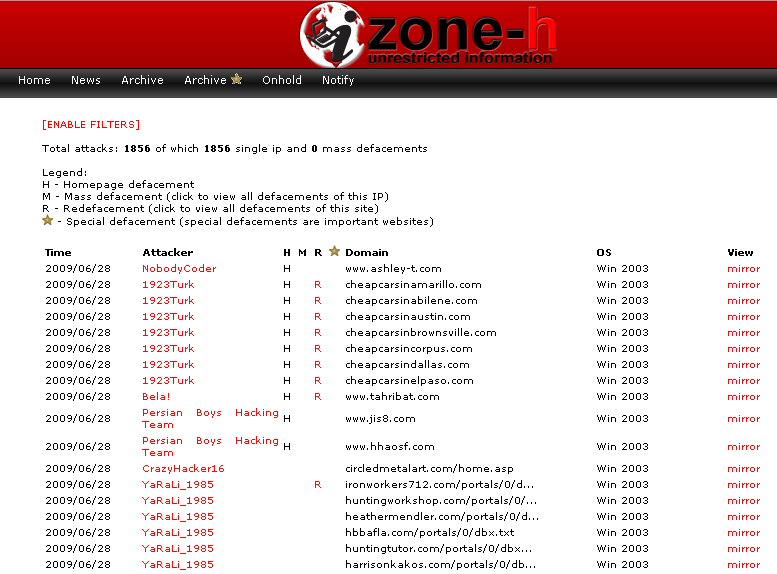

-Le second, est celui de la notoriété. Cela est une particularité bien spécifique dans le milieu du piratage, car chaque "Team" cherche à égaler le ou les concurrents en s'attaquant à des sites bien spécifiques tels que les Casinos en ligne, les sites d'antivirus,etc... de telle sorte que cela touche le plus de cibles possibles -ici la notion de cible représente les utilisateurs d'un système ou d'une application-. Vous l'aurez donc compris, leur but est de faire la une des médias par tous les moyens mis en place pour arriver à leur fin.

Le deuxième vecteur d'attaque ne concerne pas cet article. En revanche rien ne vous interdit à visiter le lien suivant, qui traite des méthodes de protections des sites web. (3)

Afin de réaliser le premier vecteur, les pirates n'hésitent pas à utiliser divers moyens d'attaques tels que les:

-Rogues

-Faux codec

-Vers informatiques

-DDOS

-Ransonware

-Phising

Ces termes peuvent paraitre barbares pour celui qui ne s'y connait pas trop, mais ne vous inquiétez pas ils seront détaillés plus loin.

Enfin il est bon de souligner que ce genre d'infection sont généralement discrètes et utilisent dans la majorité des cas les derniers

exploits, c'est-à-dire les dernières vulnérabilités lié à un système ou une application afin de rester le plus longtemps possible sur le système corrompu.

II-B. En énoncer le principe pour mieux s'en protéger▲

Neuf foi sur dix, une infection est du à la négligence de l'utilisateur, de sa crédulité et/ou de sa cupidité. En effet, la plus grande faiblesse de tout système, reste l'utilisateur lui même...

II-B-1. Les Rogues▲

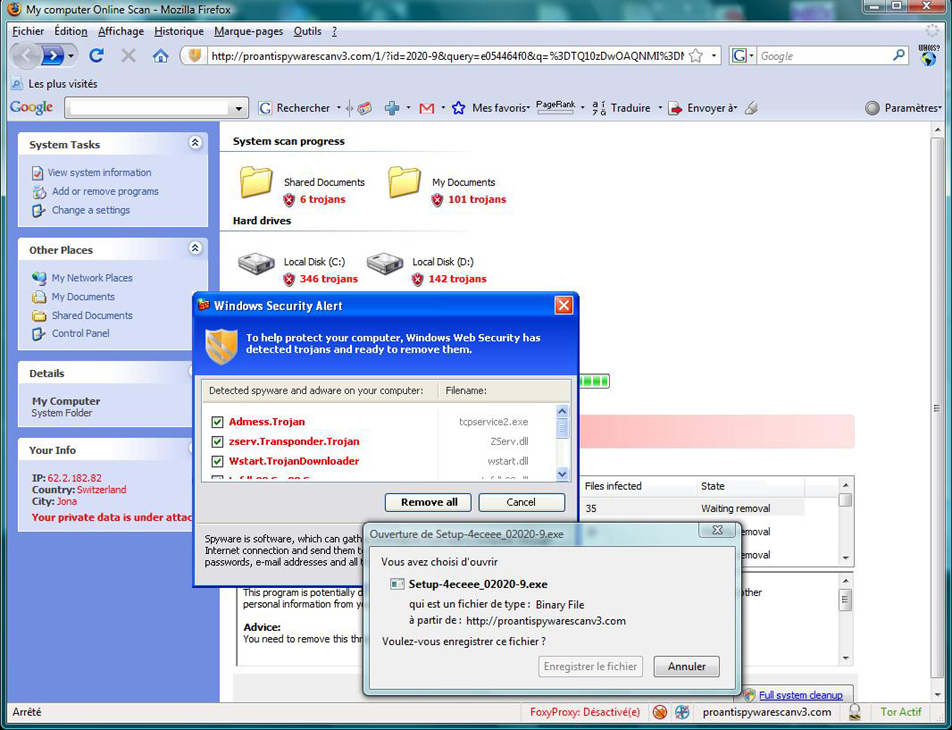

Lorsque l'on navigue sur Internet, il nous arrive de parfois tomber par hasard sur de faux sites d'antivirus faisant l'éloge d'un nouveau système de protection ultra performant. Le rogue est un terme anglais désignant un escroc ou un voyou. En informatique, cela désigne un faux logiciel de protection mit en place par des pirates afin d'infecter les utilisateurs d'un système bien spécifique. Les rogues présents sur le net, ont pour but de simuler une recherche de menaces potentielles présent sur l'ordinateur et d'alerter l'utilisateur en lui annonçant que son système d'exploitation est -faussement- infester de virus. Parfois, les pirates n'hésitent pas à venter les mérites de leur pseudo antivirus en citant des noms d'antivirus connus, en reprenant l'ergonomie de certains éditeurs d'antivirus afin d'accentuer la crédibilité du produit et ainsi berner un visiteur qui n'y connait rien. D'autre, comme le montre l'exemple, font preuve d'imagination en recréant l'espace de travaille de Windows.

De plus il n'est pas rare que le rogue force le visiteur à télécharger le logiciel en question (à l'aide de scripts) et à l'acheter par carte bancaire en le redirigeant vers un lien soit disant sécurisé. (Il est à noter que les faux sites d'antivirus ainsi que les alertes sont généralment en Anglais). Parfois, et à la suite d'un téléchargement non réfléchi, il arrive que ce genre de malware arrive à s'installer sur notre système et là, commence d'interminables rappels nous annonçant que notre logiciel de protection n'est pas mis à jours et que nous encourront de graves dangers. Là encore, les pirates ont pour motivation de récupérer des numéros de cartes bancaire (afin de les utiliser ou de les revendre) et de continuer l'infection de façon discrète une fois que l'utilisateur s'est délesté de quelques euros. Ces infections serviront par la suite aux pirates afin de réaliser des attaques DOS (Denial Of Service), à pouvoir relayer des envois de spam et/ou à récupérer des informations personnelles...

II-B-1-2. Contre les rogues▲

Rappelez-vous qu'un véritable site d'antivirus proposant un "scan Online" ne peut pas réaliser le scan de votre disque dur en direct, il faut avant tout que l'utilisateur signe numériquement une charte en acceptant les conditions d'utilisations. De ce fait, l'éditeur d'antivirus ne force jamais l'installation de son logiciel de protection. Une fois l'installation et le scan terminés, l'antivirus vous signale les malwares présents sur votre système d'exploitation et peut vous proposez un bref aperçu de son encyclopédie virale en ligne. Pour connaitre les scanner Online officiel ainsi que des antivirus officiels, reportez-vous en fin d'article à la rubrique liens annexes.

II-B-2. Les faux Codec▲

Quelque fois, en naviguant de site en site il nous arrive de tomber sur des vidéos humoristiques ou pornographiques qui sollicitent notre curiosité. Mais généralement pour visualiser le contenu, le site nous invite à télécharger (pour ne pas dire qu'il force le téléchargement à l'aide de scripts) un codec ou un ActiveX en usurpant dans la plupart des cas le logo de Microsoft Windows, ou l'ergonomie d'un lecteur média connu. Ces codecs ou ces ActiveX ne sont ni plus ni moins que des malwares qui ont pour but d'infecter le système d'exploitation du visiteur.

Les fausses alertes de codecs ressemble le plus généralement à ce-ci:

II-B-2-2. Contre les faux Codec▲

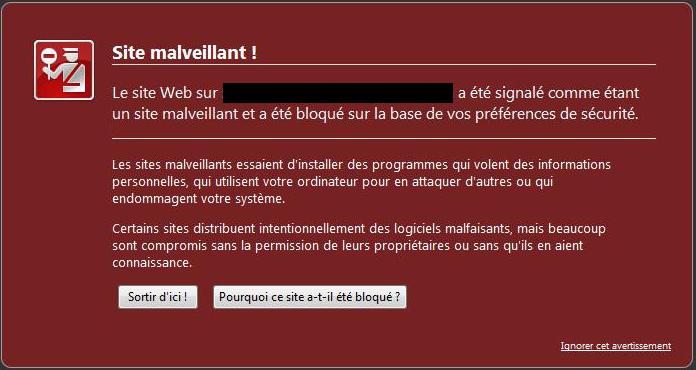

Face à cela, des moteurs de recherche comme Google indexe automatiquement les sites qui présentent un danger potentiel pour les internautes. Afin d'être averti d'un site potentiellement dangereux, il suffit de cocher dans Mozilla FireFox les deux cases “Signaler.....” et la case “Prévenir....” qui se situe dans Outils > Options > Sécurité. Il en va de même pour Internet Explorer, avec un curseur mis sur “Haute” pour ce qui concerne la navigation Web; le chemin à suivre est: Outils > Options Internet > Sécurité.

De plus, pour être sur de pouvoir lire toutes sortes de fichiers multimédias sans que cela puisse poser problème, il existe des sites officiels qui proposent des packs regroupant un nombre important de codec, et ceci de façon totalement gratuite et non dangereuse (lien bas)

II-B-3. Les vers informatique▲

Cependant, même si vous n'êtes pas sur le net, il est possible d'être infecte par une pièce jointe que l'on peut recevoir depuis sa boite mail ou tout simplement en utilisant une messagerie instantanée. En effet, comme bon nombre d'utilisateurs nous recevons beaucoup de mails ; certains dont nous ne connaissons pas l'expéditeur, contiennent parfois une pièce jointe avec dans le corps du message un descriptif nous invitant à l'ouvrir, juant ainsi qur le curiosité du lecteur. Quelques fois, il arrive que l'un de vos contacts soit lui même infecte et vous envoie sans le vouloir/savoir un message qui vous invite à ouvrir cette pièce jointe contenant un fichier "exe". Dans le meilleur des cas, il vaut mieux supprimer le message si l'envoyeur ne vous confirme pas que celui-ci a bien été envoyé par lui même et si votre antivirus ne détecte rien...

Il est bon de rappeler aussi que les grands noms tels que Orange, Microsoft ainsi que d'autres sociétés, n'invitent jamais ses utilisateurs à télécharger des pièces jointes contenus dans les mails et que les fichiers texte (en .txt) -ou image (en .jpg ou .gif) ne peuvent pas permettent la prolifération des virus (sauf biensure si le virus est caché dans l'image...). De plus, certains utilisateurs de messageries instantané véhiculent (sans le vouloir) à travers leurs connections des fichiers malveillants ou des liens qui renvoient vers des sites à haut risque. Généralement ces demandes ont lieux de manière inhabituelle et spontanée, c'est à dire qu'elles interviennent alors même que l'on ne discute pas avec la personne ou lors d'une communication entre elles, et ce-ci de façon incohérente... Avec l'ère des réseaux sociaux tels que Facebook,Twitter, etc... les pirates ont comprit l'influence que peut avoir un compte pirater dans la diffusion de malware et l'expansion de leur(s) réseau(x) de machines zombies.

II-B-3-2. Contre les vers informatique▲

Aillez toujours un regard critique la prochaine fois que l'un de vos contacte envoie sans le vouloir un tel message ou que vous tomber sur un lien suspect, demandez lui confirmation avant toutes tentatives de manipulations. Si le vers se diffuse à travers un réseau, c'est alors à l'administrateur de mettre en place un “honey pot” afin de pouvoir le capturer et l'étudier.

II-B-4. Les machines "Zombies"▲

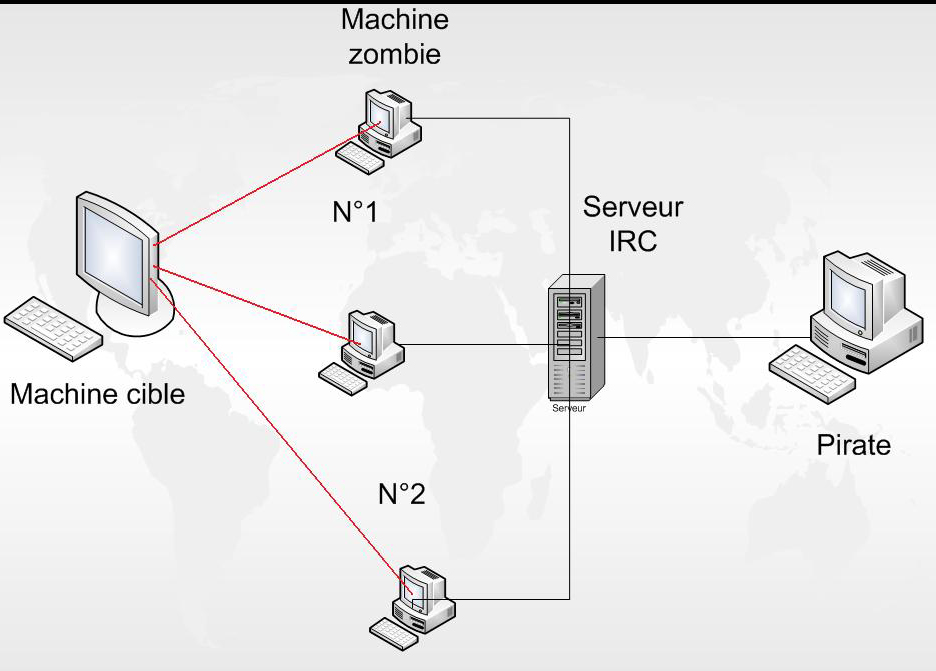

A ce niveau là, il me semble opportun d'expliquer ce que deviennent les machines qui ont été infectées.Comme dis plus haut, les motivations diffèrent selon le pirate. Cela peut couvrir la récupération des données personnelles, la récupération de données bancaire, le ransonware. c'est à dire que des fichiers sensibles se trouvant sur le système ciblé vont être crypter ou détruits si l'utilisateur de paye pas une rançon (une sorte de chantage des temps modernes ), etc...cependant la motivation la plus importante reste l'emprise que peut avoir un pirate sur la toile ou/et sur un réseau, et pour mener à bien cette ambition, les machines ainsi infectées vont devenir des machines zombies, c'est-à-dire quelles deviendront ses esclaves afin de mener à bien ses intentions.

Cela peut donner lieu à l'envoi de millions de spam à travers le monde, à des attaques de types DOS (Denial of Service ou déni de service), c'est-à-dire que le pirate va utiliser son réseau dans le but de rendre une application informatique incapable de répondre aux requêtes de ses utilisateurs.

II-B-5-1. le Spam▲

Le Spam ou pourriel, désigne l'envoi de courriers non sollicités par les destinataires

qui est envoyé en masse par un pirate à des fins publicitaires.

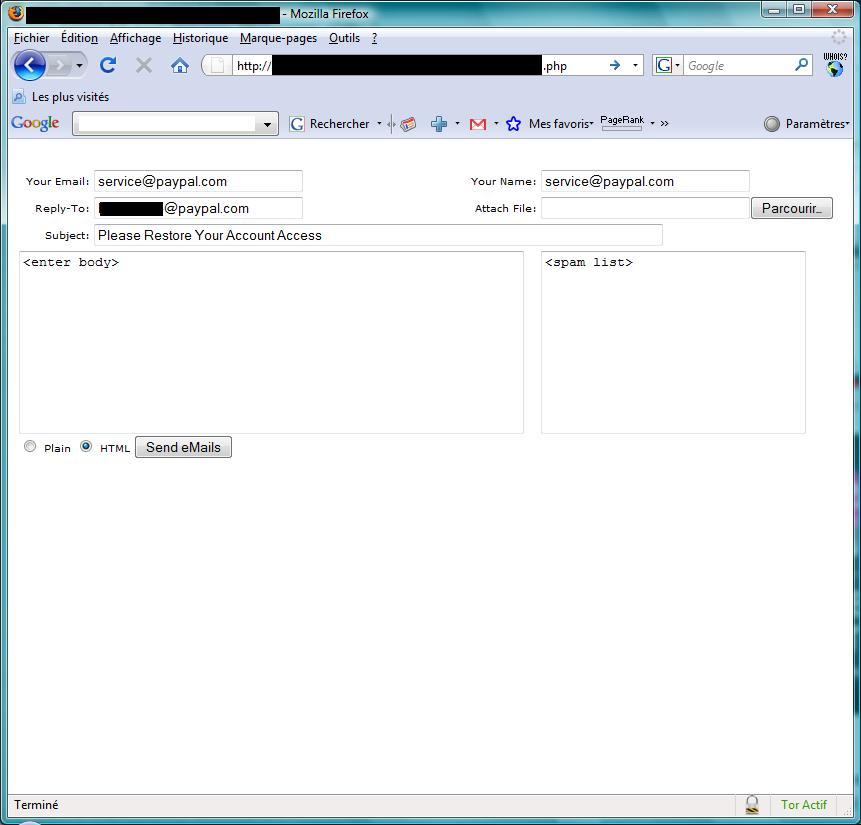

Généralement, un pirate utilise deux méthodes pour pouvoir réaliser l'attaque:

-soit il passe par un réseau de botnet.

-soit il exploite un ou des sites web mal

protégés (d'un particulier ou d'une entreprise) pour permettre ainsi l'envoi de mail.

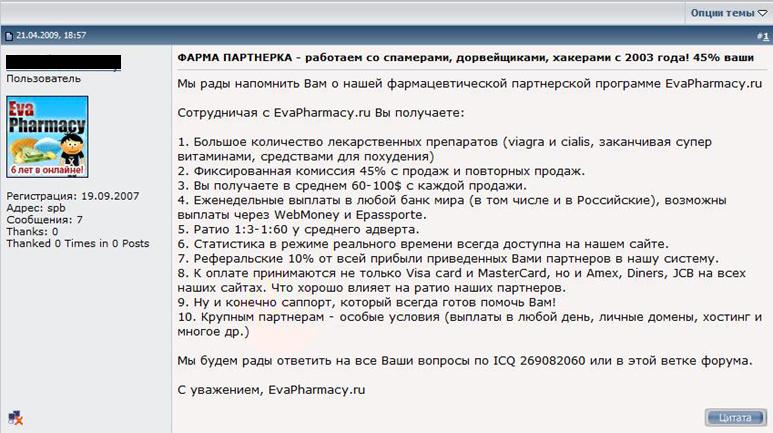

Le contenu de ces pourriels est multiple. En effet, cela peut aller à l'incitation d'utilisation de médicaments (viagra, DHEA), de casinos en ligne, de (faux) crédits à la consommation, de passeport,etc... Certains pirates, n'hésitent pas à promouvoir les mérites de chaines financières promettant un enrichissement rapide et efficace (bien entendu tout cela est faux !!) (4)

II-B-4-2. comment est-on spamé et comment lutté ?▲

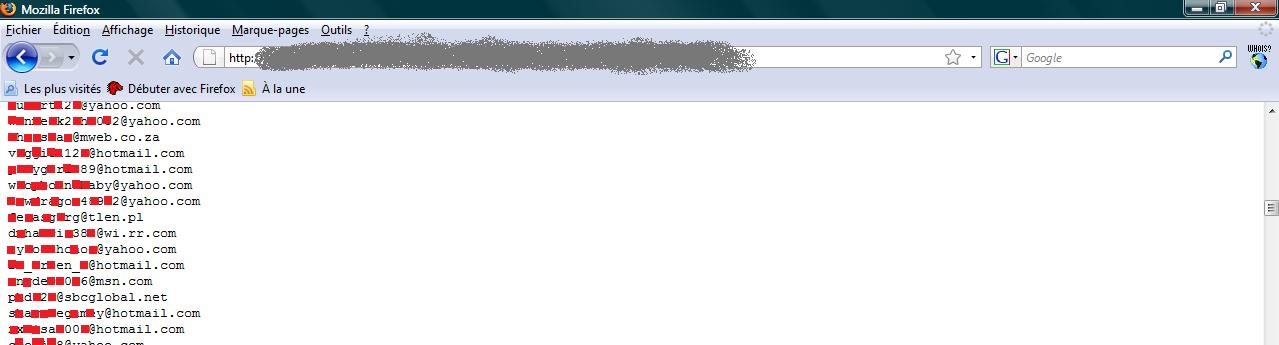

Toutes les adresses mails sont glanées par le pirate sur internet en utilisant le ou les moteur(s) de recherche qui sont à sa porté tout en utilisant des programmes crées généralement par ses soins. S'il estime avoir un nombre assez conséquent d'adresse mail, il peut les revendre sur des sites "Pirate" afin d'en tirer un bénéfice (généralement cela se vend par des lots de mille pour quelques euros). Dans le cas contraire, il peut les garder pour lui et les utiliser pour infecter des utilisateurs.

Parfois, il arrive que se soit des entreprises malveillantes qui font appel à des services de spam afin d'augmenter leurs visites, et/ou d'obtenir un éventuel client. Ces techniques sont utilisés dans le domaine de la revente de faux médicaments tels que la vente de viagra ou de protéines musculaires, comme le montre la capture d'écran suivante (traduction (5) )

Il existe divers techniques pour ne pas voir sa boite mail spamé:

-La première consiste à écrire son adresse mail en langage humain ou de façon "crypté"

(en utilisant des "[" ou des "]").

Par exemple, l'adresse JeanDupond@ladresse.com devient : "JeanDupond[arobase]ladresse

[point/dot(en Anglais)]com", ou tout simplement "JeanDupond a l'adresse point com"

-La seconde consiste à écrire son adresse mail dans une image en y ajoutant en

début et en fin d'adresse des éléments de ponctuations ou tout autre chose et

ce-ci afin que l'adresse ne soit pas aspirée par un robot. Ex:

Enfin, il existe des sites permettant de référencer le contenu des spam ainsi que

leur origine. En voici quelques uns:

-http://www.stopforumspam.com

-http://www.spamhaus.org

-http://fspamlist.com

II-B-6. Le phising▲

II-B-6-1. Le phising de "bas niveau"▲

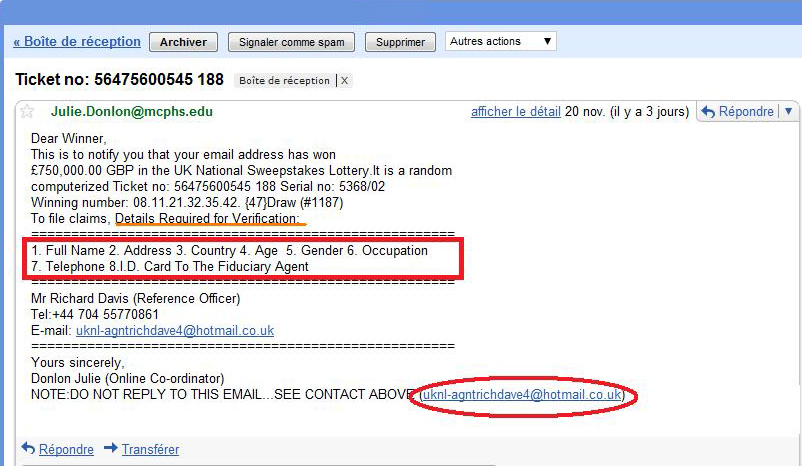

Enfin, pour clôturer cette partie il est important d'énoncer un type d'attaque qui se base entièrement sur la naïveté humaine, à savoir le phising (ou l'hameçonnage en français). Cette attaque consiste à faire croire à la victime qu'elle converse à un site ou une entreprise de confiance afin de lui soutirer des informations personnelles (numéro de carte bancaire, mots de passe) ou tout simplement à lui faire croire qu'elle est l'heureuse gagnante d'une loterie ou d'un héritage quelconque. Cela peut passer par le biais de mails ou la redirection vers un site vitrine.

Dans la même idée, cela consiste à envoyer un mail aux victimes potentielles en usurpant l'adresse mail de leur(s) banque(s) ou de toutes autres sociétés auxquelles elles sont rattachées. Le contenu du mail leur annonce qu'elles ont perdues leur identifiants et que cela risque d'être définitif. Dés lors, la seule alternative annoncée par les pirates et celui de la re-confirmation de vos identifiants sur une vitrine par l'intermédiaire d'un lien.

Vous l'aurez donc compris, le pirate avancera toujours des arguments réalistes prônant une amélioration des services de sécurité, une panne technique qui à compromit la base de données des clients supprimant par la même occasion les identifiants, une mise à jours qui à besoin d'être aidé par le client, etc.....

II-B-5-2. Le phising de "haut niveau"▲

le phising de « haut niveau », qui est plus avancé que les attaques de phising normal, est appelé Pharming. Cela consiste à falsifier des adresses IP appartenant à des domaines et à introduire ces informations dans la mémoire cache du serveur DNS. De ce fait, si une victime potentielle tape les mots clés spécifique à sa banque dans son navigateur web, celle-ci sera automatiquement rediriger vers la page vitrine du pirate. Il faut comprendre que le pharming est une attaque très dangereuse car elle ne force aucunement la victime à cliquer sur un lien ou à exécuté un fichier, elle redirige simple l'individu vers un lien spécifique sans que celui-ci s'en rend compte.

II-B-6-3. Contre le phising▲

Contre ce type de désagrément, il est bon de toujours gardé à l'esprit que votre banque, votre fournisseur d'accès à Internet, ainsi que divers types de jeux en ligne ne vous demanderons jamais vos différents identifiants suite à une pseudo panne technique ou à une mise à jours qui à mal tourné. Les Banques ainsi que différentes sociétés ont de quoi se prémunirent face à ce genre de problème, donc les clients n'ont pas de soucis à ce faire de ce coté là. En revanche, il vrai est qu'un mot de passe trop faible augmente les risques de voire son compte piraté. Pour éviter ce genre de problème concernant les mots de passe trop faible, reportez-vous à la rubrique liens. Enfin, concernant les attaques de types phising sur le net, les “vitrines” misent en place par les Black-hat sont généralement vite détecté par les moteurs de recherche puis indexé dans la liste noire (la fameuse Google Black-list ). Dés qu'un internaute tente d'accéder à une page contre-faite, celui est automatiquement alerté par un “écran” lui annonçant le plagia ou le site malveillant.

II-B-7. Conclusion▲

En conclusion, il semble bon rappeler qu'il est parfois dangereux de naviguer sur

des sites de Warez, sur des sites de "Super-Hacker" vous montrant comment devenir

le maitre du monde avec 3 commandes MSDOS (bien sur cela est ironique), sur des

sites pornographiques et plus encore sur des sites ou l'on peut trouver des keygens

et des Cracks, car généralement ces programmes apparemment inoffensif cache les 3/4 du

temps un virus ou un trojan (6)...

Si vous ne pouvez ou si vous ne voulez pas payer des logiciels, il existe l'alternative

des logiciels open source, c'est à dire des logiciels libres de droits qui peuvent être utilisés gratuitement.

Enfin, il faut toujours garder à l'esprit de ne jamais divulgué ses informations

personnelles sur des forums ou des chats, plus encore si internet est utilisés par des enfants,

dans ce cas là il faut veiller à utiliser un contrôle parentale tout en limitant les installations.(lien bas)

III. La détection▲

III-A. (E;5).....Touché!!▲

Suite à une infection il faut se poser quelques questions, a savoir:

-Comment cela à été possible ?

-Par quel moyen le malware a-t-il réussi à s'installer ?

A ces deux questions, ont peut émettre l'éventualité que le programme malveillant ait réussi à s'installer en exploitant divers vulnérabilités comme une application configurer par défaut (voire mal configurer), un oubli de mise à jour d'un élément de sécurité, un mot de passe trop court ou pas assez complexe, etc... A cela, on peut aussi rajouter "le clique de trop" qui a fait s'installer le malware avec un nom alléchant, une confiance trop aveugle à l'expéditeur d'une pièce jointe, une installation faite par ingénierie social.

Cette deuxième partie de cet article, ne prétend pas détecter tous les malwares, mais simplement à vous aidez dans la recherche puis à la suppression de malware, grâce à de simple événements qui vont trahir la ou les présence(s) de logiciel(s) malveillant(s), à savoir:

-L'écran bleu, cela résulte d'un bug dans le fonctionnement du système Windows. Ce genre d'erreur se produisent généralement lorsqu'il manque le driver d'un carte graphique ou de tout autres composants de l'ordinateur, mais si cela se produit assez fréquemment et depuis quelque temps, il se peut que se soit un malware (ou un rootkit) qui soit à l'origine de ce problème.

-Message d'erreurs récurant.

-Activation du matériel tel que l'ouverture et la fermeture du lecteur de cédérom, message provenant de la barre des taches annonçant la désactivation d'un élément de sécurité, ou le déplacement non voulut de la souris. Ces symptômes trahissent la présence de trojans sur votre système d'exploitation.

-La présence de fichiers inconnus tels que des musiques, des parties de film ou des fichiers avec une extension non reconnue. Si la présence de ces fichiers ne sont pas du à l'utilisation de votre entourage, cela signifie que le système sur lequel vous travaillez est compromis et qu'il est vraisemblablement utilisé comme machines zombies servant aux téléchargement ou à l'hébergement de fichiers illégaux. Cela peut être dangereux si ces fichiers ont un caractère pédo-pornographique, et en cas de constat avéré, il est sage d'alerter les autorités compétentes (liens).

-L'apparition répétitive de la boite de dialogue UAC (User Account Control) qui est propre au système d'exploitation de Windows Vista. Cette boite de dialogue apparait à chaque fois qu'il y à besoin des droits d'administrateurs pour installer un programme (7).

-Un fort ralentissement du système d'exploitation, qui se traduit par une utilisation du processeur qui tend vers les 100% et/ou une mémoire qui est saturé après un certain laps de temps d'utilisation. Ces symptômes trahissent la présence d'un malware qui est trop gourmand en ressource.

-Une connexion internet lente; cela peut être du à une connexion physique mal entretenu ou un malware qui exploite la connexion Internet.

III-B. Jouer les "Sherlock Holmes"▲

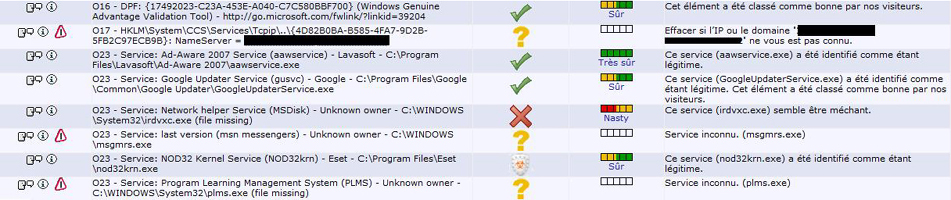

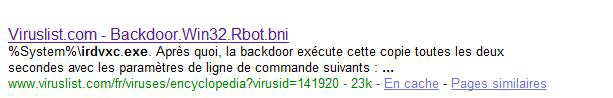

Lorsque l'un des symptômes énonce plus haut est présent sur votre système d'exploitation, la première chose à faire est d'essayer de lancer un rapport du logiciel Hijackthis (8). Le logiciel Hijackthis permet de détecter les installations malveillantes sur les navigateurs web et les malwares qui se lancent à chaque démarrage de Windows. Pour cela, une fois Hijackthis lancer, il faut sélectionner l'onglet "Do a system scan and save a logfile". A la suite du scan le programme fournit un log qui peut être interprété par le site web du créateur de hijackthis à savoir: http://www.hijackthis.de/fr. Lors de l'interprétation du log il faut faire attention aux fausses alertes et porté une attention toute particulière aux point d'interrogations jaunes ainsi qu'aux croix rouges.

Une fois l'origine de l'infection cibler il suffit de se pencher sur le problème en recherchant d'éventuel détails..... A l'heure actuelle, le meilleur outils permettant la recherche de renseignement sur un fichier (et sur tout autre caractères) reste sans aucun doute le moteur de recherche Google. En effet, il suffit de taper dans la barre de recherche le nom du fichier suspect pour tomber sur des analyses qui ont eux lieux et/ou sur des commentaires divers (forum, éditeurs d'antivirus,etc...). Dés lors, l'utilisation du moteur recherche permet de pied d'appuis pour confirmer les suspicions d'un ficher malveillant.

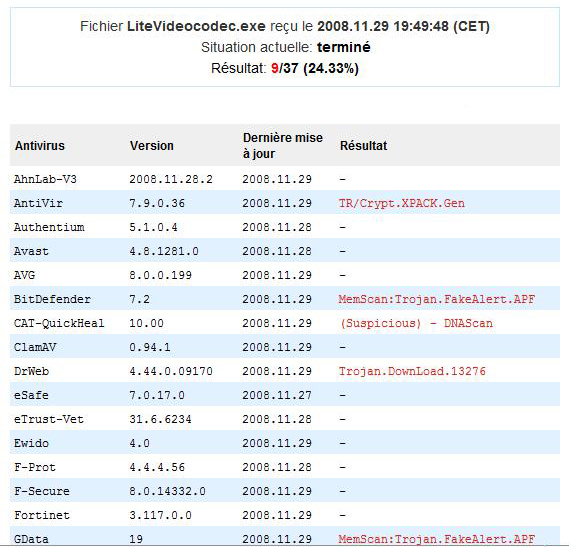

Il existe aussi sur la toile des sites spécialisés qui permette l'étude d'un fichier suspect (lien). On peut citer le site d'analyse dynamique Virus Total qui, une fois le fichier suspect uploader, le soumet à une trentaine d'antivirus. Cependant, il faut rester vigilant aux fausses alertes qui peuvent être émissent par le moteur de recherche (un patch officiel d'un élément sécurité peut être vue par un antivirus comme un élément néfaste, cela est rare mais ça arrive quelques fois)

III-C. Les sites web suspect▲

III-C-1. les "recherches passives"▲

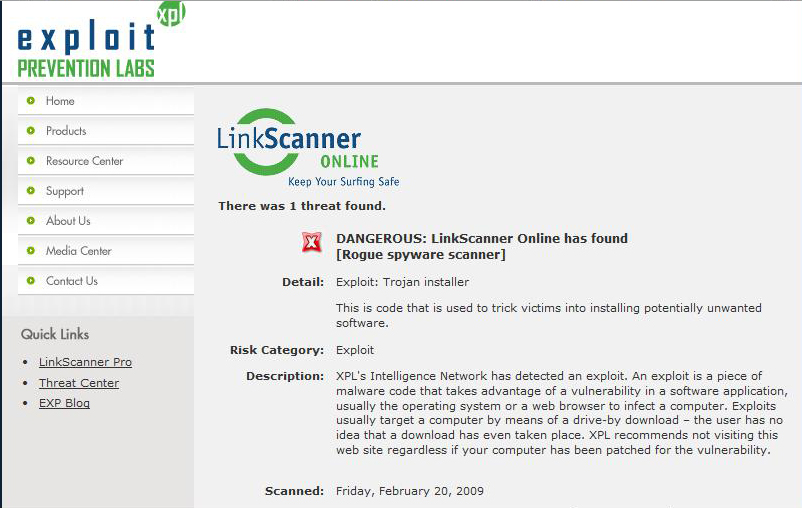

Lorsque l'on est sur le web, il nous arrive parfois de douter sur l'authenticité d'un site. Afin de pallier à ce doute, il existe sur la toile quelques sites proposant le scan online d'une page web (lien bas). Il faut comprendre ici par scan online, le fait que le site dynamique va scanner la page ciblé en vérifiant le code source de la page douteuse. Généralement, les codes sources qui sont utilisés par le pirate pour permettre des infections, ne sont que guère modifié.

De plus, si l'on souhaite obtenir d'avantage d'information sur un site suspect,

il alors possible d'utiliser des outils de collecte d'information dite "passive".

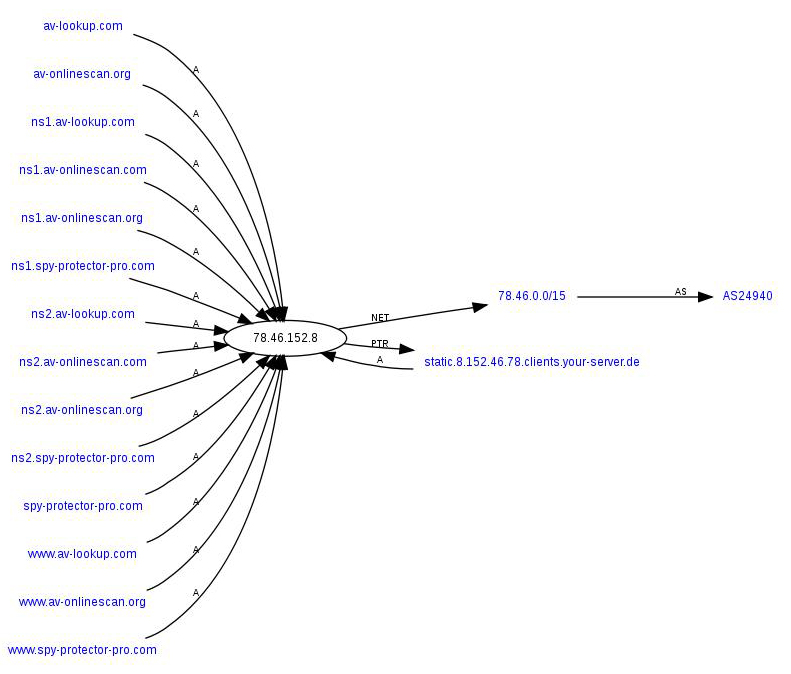

A cela, on peut citer le site ripnet.com ou encore "le couteau de suisse" l'internet à savoir Robtex.com.

Il rassemble à lui tout seul bon nombre d'outils permettant la collecte de différents type, tels que:

-RBL

-DNS

-IP-number

-route

-AS numbers

-BGP annoucements

-AS macros

à l'heure de la publication, l'exemple suivant est périmé.

Par exemple, si nous recherchons des informations sur la localisation géographique d'un site qui nous paraît suspect (ici ? adresse ? ), on peut utiliser l'un des outils proposés pour connaître l'adresse ip du seveur qui héberge le site, leurs noms, l'AS (9) ainsi que l'adresse mail qui à servit à enregistrer le site. Si l'on creuse un peu plus, on apprend que le serveur en question est localisé en Russie, et plus particulièrement à saint Saint-Petersburg. On remarque également le (faux) nom personnel utilisé par le pirate, qui à permit d'enregistrer le nom de domaine.

% This is the RIPE Whois query server #1.

% The objects are in RPSL format.

%

% Rights restricted by copyright.

% See http://www.ripe.net/db/copyright.html

% Note: This output has been filtered.

% To receive output for a database update, use the "-B" flag.

% Information related to '78.46.152.0 - 78.46.152.63'

inetnum: 78.46.152.0 - 78.46.152.63

netname: FASTVPSRU

descr: FastVPS.ru

country: DE

admin-c: OL203-RIPE

tech-c: OL203-RIPE

status: ASSIGNED PA

mnt-by: HOS-GUN

source: RIPE # Filtered

person: Oleg Lyubimov

address: Leninskiy pr. 96-1-128

address: 198332 Saint-Petersburg

address: RUSSIAN FEDERATION

phone: +79219707212

fax-no: +79219707212

e-mail: oleg.lyubimov@gmail.com

nic-hdl: OL203-RIPE

mnt-by: HOS-GUN

source: RIPE # Filtered

% Information related to '78.46.0.0/15AS24940'

route: 78.46.0.0/15

descr: HETZNER-RZ-NBG-BLK5

origin: AS24940

org: ORG-HOA1-RIPE

mnt-by: HOS-GUN

source: RIPE # Filtered

organisation: ORG-HOA1-RIPE

org-name: Hetzner Online AG

org-type: LIR

address: Hetzner Online AG

Attn. Martin Hetzner

Stuttgarter Str. 1

91710 Gunzenhausen

Germany

phone: +49 9831 610061

fax-no: +49 9831 610062

e-mail: info@hetzner.de

admin-c: GM834-RIPE

admin-c: HOAC1-RIPE

admin-c: MH375-RIPE

admin-c: RB1502-RIPE

admin-c: SK2374-RIPE

mnt-ref: HOS-GUN

mnt-ref: RIPE-NCC-HM-MNT

mnt-by: RIPE-NCC-HM-MNT

source: RIPE # Filtered

De plus, grâce aux fonctionnalités de robtex, il est possible de visualiser l'arborescence des noms de sites qui composent l'enregistrement de domaine.

Enfin, si l'on étudie la source de l'une de ces pages vitrines, on remarque que les malwares ne sont pratiquement jamais hébergés sur le même serveur; ils sont téléchargés à partir d'un lien annexe.C'est ce que nous allons voire tout de suite dans le chapitre suivant.

III-C-2. Étude plus approfondie▲

test

IV. Les solutions▲

IV-A. Vérifier les programmes lancer au démarrage et vérifier la mémoire▲

IV-A-1. Les programmes qui se lance à chaque démarrage▲

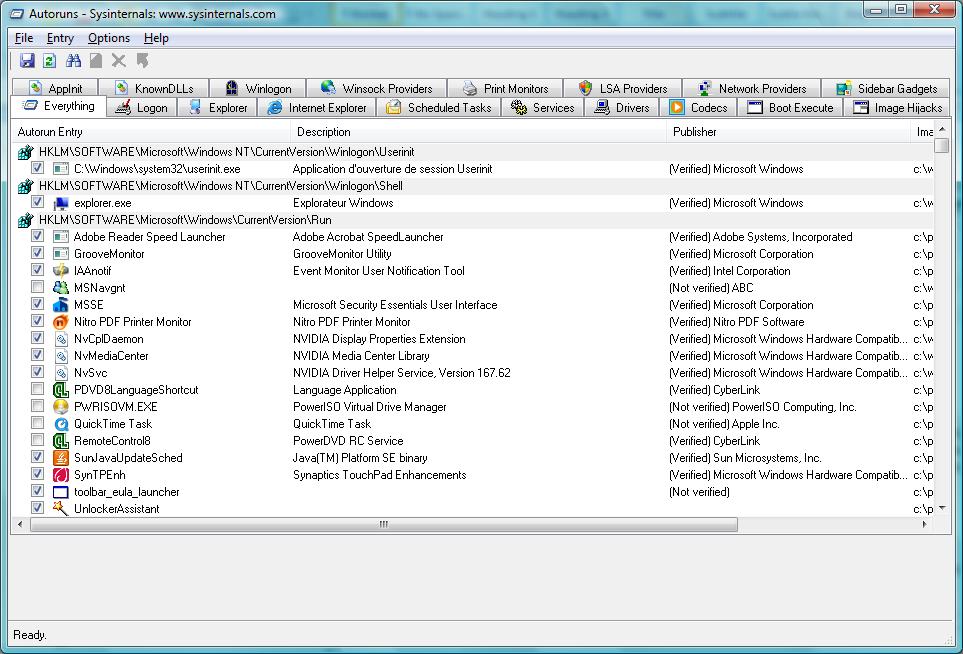

Pour être toujours actifs, les malwares ont besoin d'être lancé à chaque démarrage du système et pour cela ils vont devoir modifier la base de registre ainsi que les divers paramètres qui son lier au démarrage des fichiers. L'outil Autoruns de chez Microsoft, liste tous les programmes et bibliothèques qui sont automatiquement exécuter à chaque démarrage de Windows. L'avantage majeur de cet outil, est qu'il permet de voir les programmes qui se lancent pour tous les utilisateurs ainsi que ceux lancés par l'utilisateur lui même. Les programmes lancés aux démarrages sont classés par type (Logon, Explorer, Internet Explorer, etc…). Afin de ne pas surcharger l'affichage il faut veiller à cocher les paramètres suivants : Verifiy Code Signature et Hide Microsoft Signed Entries, se trouvant l'option du menu. Il est à noté que l'onglet Logon liste tous les programmes exécutés à l'ouverture d'une session.

IV-A-2. vérifier la mémoire▲

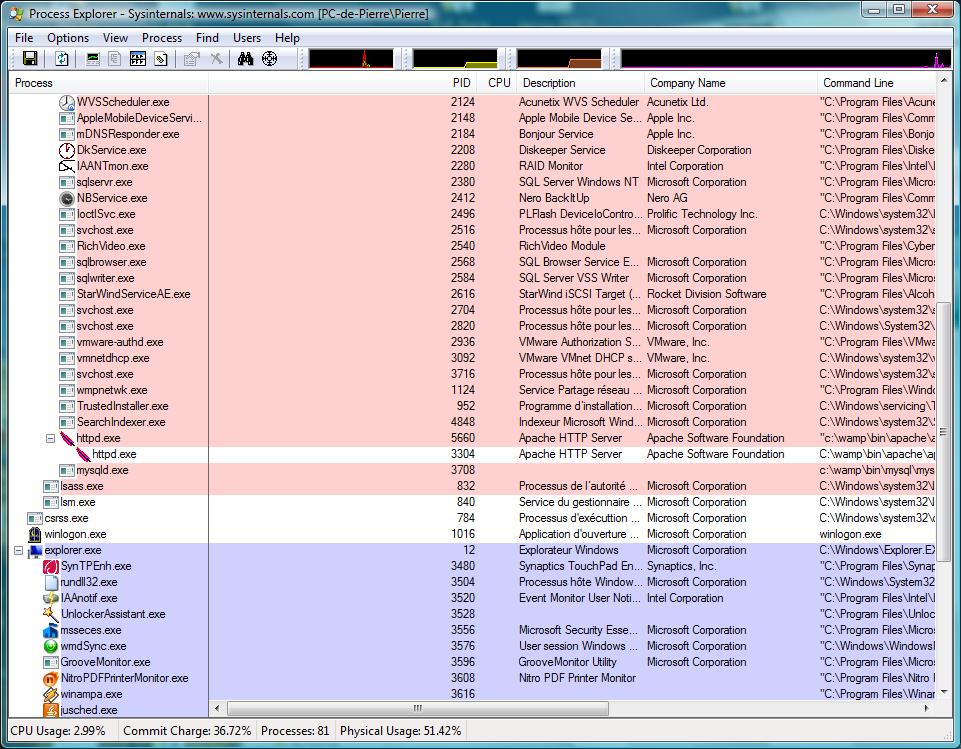

Après avoir listé les programmes qui se lancent aux démarrages, il est bon de continuer l'investigation dans l'analyse du système.Pour se faire, on peut utiliser l'outil Process Explorer, et ceci afin de lister les processus tout en donnant les caractéristiques, les bibliothèques utilisées, port utilisé,....

Afin de faciliter l'exploration, il faut avant tout configurer le logiciel. Pour cela il suffit d'aller dans l'onglet View de sélectionner "Select Columns" pour cocher les cases suivantes: Compagny Name, Command Line ,Description, Version et Verified Signer. Toutes ces options permettent de nous renseigner sur l'origine du programme (cf: Company Name), sur son chemin d'accès (cf: Command Line) qui, si il est différent des chemins habituel peut être considéré comme un programme suspect. Dés lors, il suffit d'utiliser le moteur de recherche pour en savoir plus sur un fichier suspect....

IV-B. Voyage au centre du système: le noyau▲

Le noyau est la pièce maitresse de tout système d'exploitation.

En effet, il gère les ressources de l'ordinateur et permet aux différents éléments

qui compose l'ordinateur de communiquer entre eux; il est par exemple responsable

du bon déroulement des programmes qui sont en cours d'exécution.

De ce fait, lorsqu'un malware ou plus particulièrement un rootkit arrive à compromettre

le fonctionnement du noyau, il est alors possible que celui-ci dissimule des informations

à l'utilisateur du système compromis.

Il peut en effet cacher un accès à une porte dérobée ou cacher un programme en

cours d'exécution, ce qui rend particulièrement difficile la détection de ce genre

de malwares, car les antivirus ont une confiance aveugle à tous ce qui concerne les

appels système ou plus particulièrement les pilotes de périphériques.

A l'heure actuelle, il n'existe aucun moyen fiable pour détecter la présence d'un rootkit mais certaines compromission du noyau trahisse la présence de malwares. De ce fait le site antirootkit.com, recense un nombre important rootkit et présente de nombreux logiciels permettant de détecter et supprimer les rootkits. On peut citer le logiciel "Aries Rootkit Remover" permettant de supprimer les rootkits de la société Sony suite à l'écoute de l'un de leur CD musicaux ou encore "RootKit UnHooker" qui permet de détecter les processus cachés ainsi que les Hook....

Le logiciel Rootkit UnHooker présente la particularité d'être assez simple d'emploi pour tout ceux qui désirent vérifier la présence d'éventuel rootkit sur leur système d'exploitation.

Il faudra veillé à resté vigilant sur les chemins des exécutables dans les onglets "Drivers" et "Processess", principalement si les chemins souligne un répertoire temporaire ou qui est caché, il est alors bon de faire une recherche plus approfondie.

IV-C. "Élémentaire mon cher Watson !": la suppression des malwares▲

Suite à une étude approfondie d'un poste compromit, il est bon de prendre en note le chemin du malware.

Face à cela, il est bon de supprimer au plus vite le malware afin qu'il ne puise

plus se relancer aux prochains redémarrage du système, cependant et outre la propre

protection du fichier malveillant, Windows bloque à chaque fois la suppression d'un

fichier lorsque celui est en cours d'exécution.

Ces deux méthodes combinés, offre aux pirates l'opportunité de voire son malware

persiste sur le système compromis.

Tout de fois, il existe un outils de suppression nommé Unlocker qui passe outre ces restrictions.

Parfois il arrive que Unlocker et/ou l'antivirus ne puisse supprimer un malware car le pirate qui à coder le programme à fait en sorte de pallier à ce genre de suppression. Il est alors bon se tourner ver Linux(8), en démarrant l'ordinateur a partir d'un Live CD est de le supprimer depuis ce système d'exploitation.

V. Comment éviter les problèmes ▲

V-A. Outils élémentaires d'un poste sécurisé▲

Un poste sécurisé est synonyme de logiciel de sécurité et de mises à jours.

En effet, cela doit absolument passer par l'utilisation d'un antivirus qui jouera

le rôle de détecteur de malwares ainsi que d'un pare-feux permettant de restreindre

l'accès à un système d'exploitation depuis l'Internet.

Bien évidement, tout ces éléments doivent régulièrement être mit à jours lorsque

le logiciel ou le système le rappel. Il est bon d'éviter d'installer des logiciels

de peer to peer car généralement ils recèlent des publicités que l'on souhaite pas

forcement recevoir lorsque l'on est sur le net (ex: Kaza), il en va de même pour

les pseudos logiciel permettant de "customiser" notre messagerie instantanée, etc...

De plus, il est souhaitable de nettoyer de temps à autre le système d'exploitation

avec des logiciels approprié tels que Ccleaner .

V-B. technique de cryptage▲

L'analyse du trafic réseau est une activité qui plait énormément aux spécialistes de la sécurité ainsi qu'aux Hackers. Grâce à des logiciels spécialisés dans l'écoute du trafic réseau, ils peuvent alors stocker les paquets du trafic pour par la suite, lire le contenu des communications. Il est à noter que la plupart de ces outils se basent sur le fait que certains protocoles font transiter des informations en clair sur le réseau. Dés lors si le réseau est partagé par un HUB, alors de simple outils d'écoutes suffisent pour sniffer et déchiffre le contenu. Cependant si le réseau commuté est configurer avec un switch, le pirate ou le spécialiste mettra alors en place une attaque de type MAC flooding ou un ARP spoofing. Afin de pallier à ces faiblesses, il existe des protocoles qui implante une stratégie cryptographique. Petit rappel sur les couches réseau....

V-B-1. le réseau et cryptographie▲

| OSI | TCP/IP | Protocoles |

|---|---|---|

| 7-Application | test | |

| 6-Presentation | ||

| 5-Session | ||

| 4-Transport | ||

| 3-Réseau | Interconnexion de réseau IP ICMP | IPsec - IP MPLS couche 3 (BGP) |

| 2-Liaison de données | ||

| 1-Physique |

VII. Liens annexes▲

-Club des développeurs: https://www.developpez.com

-Portail de la Sécurité: http://fr.wikipedia.org/wiki/Portail:Sécurité_informatique

-Journal de l'actualité informatique et multimédia: http://www.zataz.com

-Site regroupant les dernières vulnérabilité afin de se tenir à jours des découvertes: http://www.vulnerabilite.com

Microsoft:

-Qu'est-ce que Microsoft ?: http://fr.wikipedia.org/wiki/Microsoft

-Site officiel: http://www.microsoft.com/downloads/search.aspx?displaylang=fr

-Microsoft TechNet: http://technet.microsoft.com/fr-fr/sysinternals/default.aspx

Linux:

-Qu'est-ce que Linux ?: http://fr.wikipedia.org/wiki/Linux

-Distribution Linux: http://www.livecdlist.com

Protections:

-Débat sur les meilleurs antivirus:

https://www.developpez.net/forums/d294988/hardware-systemes-logiciels/windows/securite/s-antivirus-trouvez-efficace

-Débat sur les meilleurs par-feux:

https://www.developpez.net/forums/d294994/hardware-systemes-logiciels/windows/securite/firewall-s-trouvez-efficace-s

-L'ABC de la sécurité, fait l'un des membres de developpez.com (Shoky):

https://www.developpez.net/forums/d356579/hardware-systemes-logiciels/windows/securite/labc-securite

-FAQ Sécurité de developpez.com: https://securite.developpez.com/faq

-Vulgarisation de la sécurité informatique: http://www.securite-informatique.gouv.fr/gp_mot4.html

Scanner Online:

-Trend Micro: http://housecall.trendmicro.com/fr

-BiDefender: http://www.bitdefender.com/scan8/ie.html

-Kaspersky lab: http://www.kaspersky.com/virusscanner

Sites web dynamiques proposant d'analyse d'un fichier suspect:

-UploadMalware: http://www.uploadmalware.com

-VirusTotal: http://www.virustotal.com

-Anubis: http://analysis.seclab.tuwien.ac.at

-Jotti's malware scan:http://virusscan.jotti.org

-ThreatExpert(10): http://www.threatexpert.com/default.aspx

-VirSCAN Online AV Scanner: http://virscan.org

-Filterbit: http://www.filterbit.com

Logiciel Utile:

-Ccleaner:

-Mercury:

-Open Office:

-Malzilla:

-codec video pour pouvoir lire tous les formats video: http://www.01net.com/telecharger/windows/Multimedia/codecs/fiches/26950.html

Protection de l'enfance:

-Protection des mineurs: http://www.delegation.internet.gouv.fr/mineurs/index.htm

http://www.actioninnocence.org/suisse/index.aspx

http://www.internet-mineurs.gouv.fr

-Contrôle parental: http://www.aig-filtra.org/web/resultats.aspx?nav=3

http://www.orange.fr/bin/frame.cgi?u=http%3A//assistance.orange.fr/755.php

-Signaler un site: https://internet-signalement.gouv.fr

-spots publicitaires: https://www.youtube.com/watch?v=FtuOpNy4Bj4

https://www.youtube.com/watch?v=Q8sMcHZD4D0

-Internet sans craintes: http://www.internetsanscrainte.fr

Pour aller plus loin:

-Science et vie, Décembre 2008, n° 1095, Internet au bord de l'explosion

-Courrier International, 2 au 22 Aout 2007, n°874-875-876, rubrique Europe > Russie, Les Hackers investissent le champ politique

-Courrier International, 5 au 11 Mars 2009, n°957, rubrique Europe > Multimédia, Hackers en uniforme

-Courrier International, //////////// 2009, n°///, rubrique Science, cyberguerre

-The New York Times, 20 Octobre 2008, John Markoff, "A Robot Network Seeks to Enlist Your Computer":

http://www.nytimes.com/2008/10/21/technology/internet/21botnet.html

-Google Black-list: http://fr.securityvibes.com/mcafee-france-press-601.html

-Anti-phishing et vie privée: https://blog.developpez.com/adiguba?title=anti_phishing_et_vie_privee

-Reportage ARTE, Cyber Guérilla

-Reportage Envoyé Spécial, Cybercriminalité

-Reportage ARTE, Tous fichés

-Reportage National Geographic, Hackers

livres

-La Taz, Peter Lamborn Wilson dit Hakim Bey, pour comprendre en partie comme fonctionne la mentalité des pirates.

-Tsun zu, l'art de la guerre